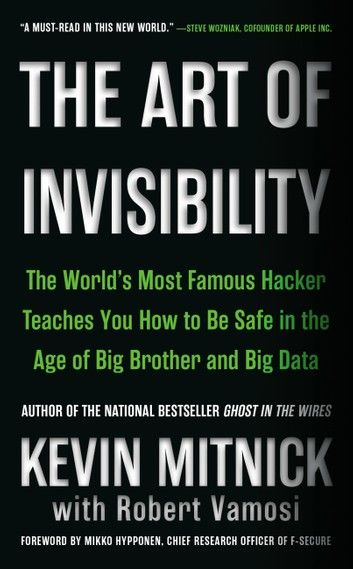

Discover how hackers, governments, and corporations track your every move—and how you can protect yourself. In this summary of The Art of Invisibility by Kevin Mitnick, you’ll learn practical tips to safeguard your digital life, from creating unbreakable passwords and using 2FA, to encrypting your emails and securing your calls against surveillance.

This guide breaks down complex cybersecurity concepts into simple, actionable steps with real-life examples like the Jennifer Lawrence photo leak, Edward Snowden’s encrypted emails, and the NSA’s mass surveillance programs.

Perfect for anyone who values privacy, this summary will teach you:

- ✅ How to build bulletproof passwords

- 📧 Why email isn’t as private as you think (and how to fix it)

- 🎧 The risks of wiretapping and how to stay secure

- 🛡️ Essential tools like VPNs, password managers, and encrypted apps

If you want to stay invisible in today’s digital world, this is your go-to crash course.

Also Read

101 Best Singapore Telegram Groups & Channels Links to Join

101 Best AI Telegram Channels 2025 – Top Groups for AI News, Tools & Updates

🔐 Chapter 1: Your Password Can Be Cracked!

Key Points:

- Jennifer Lawrence Photo Leak Scandal

- Linked with iCloud

- Tools used: iBrute and Elcomsoft Phone Password Breaker

- Reason: Weak passwords & lack of two-factor authentication (2FA)

- Why Passwords Are Weak?

- Easy passwords like “123456”, “password”

- Using the same password on multiple sites

- Not using a password manager

- How to Create Strong Passwords:

- ✅ At least 25 characters long

- ✅ Include special characters, numbers, and case-sensitive letters

- ✅ Use password managers like KeePass, Password Safe

- ✅ Unique password for each site

- Password Reset Attacks:

- Weak security questions (e.g., “Mother’s maiden name?”) can be dangerous

- Answers can be found via social media

- 🔑 Tip: Make answers completely wrong but memorable (e.g., Favorite color = “tutti-frutti”)

- Keep Devices Secure:

- Lock phone & laptop

- Use smart lock features (Bluetooth auto-locking)

- Add biometric lock but don’t rely on it alone

- Two-Factor Authentication (2FA):

- Example: ATM = Card + PIN

- Online: Password + SMS code / Google Authenticator

- ⚠️ SMS 2FA can be spoofed (SIM swap attack), Google Authenticator is safer

- Safe Transactions:

- Buy a separate Chromebook just for banking/medical use

- Don’t install other apps or browse on that device

Emoji Summary:

🔐 Strong Passwords

⚠️ Don’t Share Passwords

🧠 Use Password Manager if you can’t remember

✅ 2FA is essential

📵 Keep devices locked

🛡️ Use a dedicated device for online banking

📧 Chapter 2: Who Else Is Reading Your E-mail?

Key Points:

- Deleting Emails ≠ Safe

- Emails remain on servers as backups

- Services like Yahoo, Gmail, Outlook can read your emails

- Companies scan emails to show targeted ads

- Yahoo & Gmail Cases:

- Yahoo faced a class-action lawsuit for scanning incoming emails

- Google admitted scanning emails in transit, not inbox

- Microsoft scanned a Hotmail user’s mail, breaking trust

- Workplace Emails & Privacy:

- IT departments may scan office emails

- They check for: pornography, corporate secrets, malware

- Need for Email Encryption:

- 🔒 Emails are only safe if encrypted

- Transit encryption is common, but metadata (To, From, Subject) is always visible

- PGP (Pretty Good Privacy):

- Options: PGP, OpenPGP, GPG

- Works with Public Key & Private Key

- Example: Bob encrypts with Alice’s public key → Only Alice can decrypt

- Edward Snowden Example:

- Used encryption to contact journalist Laura Poitras

- Created anonymous email IDs & got Poitras’s public key via Micah Lee on Twitter

- Verified identity using Key Fingerprint

- Risk of Impersonation:

- Author once faked a “DEC Engineer” identity by sending a fake PGP key

- Lesson: Always get public keys from trusted sources

- Limits of Encryption:

- PGP encrypts message content, not metadata

- Governments claim they only see metadata (but metadata reveals a lot)

Emoji Summary:

📧 Emails are not safe

🕵️ Companies & governments scan them

🔐 Use PGP for encryption

🧠 Handle public/private keys wisely

⚠️ Metadata reveals information

👤 Always verify identities

🎧 Chapter 3: Wiretapping 101

Key Points:

- What is Wiretapping?

- 📞 Listening or recording your conversations secretly

- Includes landline calls, digital calls, texts, and internet traffic

- Who Can Legally Do It?

- Government agencies (NSA, FBI, etc.)

- Under laws like PATRIOT Act

- Sometimes even without a warrant

- Are Mobile Calls Secure?

- Very little security

- 📶 Most networks use weak encryption (A5/1)

- Cheap devices (IMSI catcher/Stingray) can intercept calls

- Wi-Fi Risks:

- Open Wi-Fi networks are vulnerable

- Hackers use Man-in-the-Middle attacks to steal data

- Mass Surveillance:

- Agencies like NSA access undersea internet cables

- All internet traffic can be scanned with signal intelligence systems

- Example: PRISM & XKeyscore programs

- Risks of Call Recording:

- Apps may secretly record calls

- Nearby devices can use your phone’s microphone

- VoIP (Voice Over IP) Not Fully Safe:

- Skype, WhatsApp calls can be intercepted if not encrypted

- VoIP calls risk spoofing & man-in-the-middle attacks

- Security Measures:

- ✅ Use only end-to-end encrypted calling apps (Signal, Wire)

- ✅ Use a VPN, especially on open Wi-Fi

- ✅ Control microphone access via app permissions

- ✅ Put phone in airplane mode or keep it away when necessary

Emoji Summary:

🎧 Calls can be intercepted

🕵️ NSA & others conduct mass surveillance

📶 Mobile & Wi-Fi networks are vulnerable

📵 Control mic & camera permissions

🔐 Use secure tech like Signal & VPN

अध्याय 1: आपका पासवर्ड हैक किया जा सकता है!

(Your Password Can Be Cracked!)

मुख्य बिंदु:

- Jennifer Lawrence का फोटो लीक कांड:

- iCloud से जुड़ा मामला

- प्रसिद्ध टूल्स: iBrute और Elcomsoft Phone Password Breaker का इस्तेमाल

- कारण: कमजोर पासवर्ड और दो-चरणीय प्रमाणीकरण (2FA) की कमी

- पासवर्ड कमजोर क्यों होते हैं?

- आसान पासवर्ड जैसे “123456”, “password”

- एक ही पासवर्ड कई साइट्स पर इस्तेमाल करना

- पासवर्ड मैनेजर का प्रयोग न करना

- मजबूत पासवर्ड कैसे बनाएं:

- ✅ कम से कम 25 अक्षर

- ✅ विशेष अक्षर, नंबर और केस-संवेदनशील

- ✅ पासवर्ड मैनेजर जैसे KeePass, Password Safe का उपयोग करें

- ✅ हर साइट के लिए अलग पासवर्ड

- पासवर्ड रीसेट हमले (Reset Attack):

- आसान सुरक्षा सवालों के जवाब (जैसे “आपकी मां का पहला नाम?”) से खतरनाक

- सोशल मीडिया से जानकारी जुटाकर उत्तर निकाले जा सकते हैं

- सुझाव: सुरक्षा सवालों के जवाब को बिल्कुल गलत और यादगार बनाएं (जैसे पसंदीदा रंग = “tutti-frutti”)

- डिवाइस को सुरक्षित रखें:

- फोन और लैपटॉप को लॉक करें

- स्मार्ट लॉक फीचर्स (Bluetooth से ऑटो-लॉकिंग) का प्रयोग

- बायोमेट्रिक लॉक भी लगाएं, लेकिन केवल उसी पर भरोसा न करें

- दो-चरणीय प्रमाणीकरण (2FA):

- उदाहरण: ATM = कार्ड + PIN

- वेबसाइट्स पर: पासवर्ड + SMS कोड / Google Authenticator

- SMS-based 2FA को spoof किया जा सकता है (SIM swap attack), इसलिए Google Authenticator बेहतर

- सुरक्षित लेन-देन के लिए सुझाव:

- एक अलग ChromeBook खरीदें और केवल बैंकिंग या मेडिकल कार्यों के लिए प्रयोग करें

- उस डिवाइस पर कोई अन्य ऐप या ब्राउज़िंग न करें

इमोजी सारांश:

- 🔐 मजबूत पासवर्ड

- ⚠️ पासवर्ड साझा न करें

- 🧠 पासवर्ड याद नहीं? पासवर्ड मैनेजर इस्तेमाल करें

- ✅ 2FA ज़रूरी

- 📵 डिवाइस लॉक रखें

- 🛡️ ऑनलाइन बैंकिंग के लिए सुरक्षित डिवाइस रखें

अध्याय 2: आपकी ईमेल कौन पढ़ रहा है?

(Who Else Is Reading Your E-mail?)

मुख्य बिंदु:

- ईमेल डिलीट करने का मतलब सुरक्षित नहीं होता:

- ईमेल सर्वर पर हमेशा बैकअप रहता है

- Yahoo, Gmail, Outlook जैसी सेवाएं आपके ईमेल पढ़ सकती हैं

- कंपनियाँ विज्ञापन दिखाने के लिए आपके मेल की स्कैनिंग करती हैं

- Yahoo और Gmail पर केस:

- Yahoo पर क्लास-एक्शन मुकदमा दर्ज हुआ जब यूज़र्स ने देखा कि बाहर से आए मेल भी स्कैन हो रहे हैं

- Google ने स्वीकार किया कि वह इनबॉक्स के बजाय ईमेल ट्रांजिट में ही स्कैनिंग करता है

- Microsoft ने एक Hotmail यूज़र का मेल स्कैन किया, जिससे लोगों का भरोसा कम हुआ

- कार्यस्थल पर ईमेल और गोपनीयता:

- ऑफिस ईमेल भी IT डिपार्टमेंट द्वारा स्कैन किया जा सकता है

- वे जाँचते हैं: अश्लील सामग्री, कंपनी की गुप्त जानकारी, मैलवेयर

- ईमेल एन्क्रिप्शन की ज़रूरत:

- 🔒 आपकी ईमेल तभी सुरक्षित है जब उसे एन्क्रिप्ट किया गया हो

- सामान्य तौर पर मेल इन ट्रांजिट में एन्क्रिप्ट होती हैं, परंतु मेटाडेटा हमेशा खुला रहता है (To, From, Subject)

- PGP (Pretty Good Privacy):

- PGP, OpenPGP, GPG तीनों सुरक्षित एन्क्रिप्शन विकल्प हैं

- उपयोग के लिए: एक सार्वजनिक कुंजी (Public Key) और एक निजी कुंजी (Private Key) होती है

- उदाहरण: Bob, Alice को मेल भेजना चाहता है — वह Alice की public key से मेल एन्क्रिप्ट करेगा

- Edward Snowden का उदाहरण:

- Snowden ने पत्रकार Laura Poitras से संपर्क करने के लिए एन्क्रिप्शन का प्रयोग किया

- उन्होंने नए गुमनाम ईमेल पते बनाए और Poitras की public key Twitter पर Micah Lee के ज़रिये प्राप्त की

- पहचान सत्यापित करने के लिए Key Fingerprint का प्रयोग किया

- कृत्रिम पहचान (Impersonation) का खतरा:

- लेखक ने खुद एक बार “DEC इंजीनियर” बनकर भ्रामक PGP कुंजी भेजी और सारी जानकारी प्राप्त की

- सीख: public key हमेशा विश्वसनीय स्रोत से लें

- एन्क्रिप्शन की सीमाएं:

- PGP केवल संदेश की सामग्री को एन्क्रिप्ट करता है, न कि मेटाडेटा को

- सरकारें दावा करती हैं कि वे केवल मेटाडेटा देखती हैं (लेकिन वो भी बहुत कुछ कहता है)

इमोजी सारांश:

- 📧 आपकी ईमेल सुरक्षित नहीं

- 🕵️ कंपनियाँ और सरकारें आपकी मेल स्कैन करती हैं

- 🔐 PGP से करें एन्क्रिप्शन

- 🧠 सार्वजनिक और निजी कुंजी का समझदारी से प्रयोग करें

- ⚠️ मेटाडेटा भी बहुत कुछ उजागर करता है

- 👤 पहचान सत्यापित करना ज़रूरी

अध्याय 3: वायरटैपिंग 101

(Wiretapping 101)

मुख्य बिंदु:

- वायरटैपिंग क्या है?

- 📞 यह आपकी बातचीत को चुपचाप सुनने या रिकॉर्ड करने की प्रक्रिया है

- पारंपरिक टेलीफोन से लेकर आधुनिक डिजिटल कॉल, टेक्स्ट और इंटरनेट ट्रैफिक तक सब शामिल हैं

- कानूनी रूप से कौन कर सकता है?

- सरकार (NSA, FBI आदि)

- कानून के तहत—जैसे PATRIOT Act

- लेकिन कई बार बिना वारंट के भी किया जाता है

- मोबाइल कॉल्स कितनी सुरक्षित हैं?

- बहुत कम

- 📶 अधिकांश मोबाइल नेटवर्क कमजोर एन्क्रिप्शन (जैसे A5/1) का उपयोग करते हैं

- एक सस्ता डिवाइस (IMSI catcher/ Stingray) से भी कॉल को इंटरसेप्ट किया जा सकता है

- Wi-Fi पर खतरा:

- ओपन Wi-Fi नेटवर्क पर डेटा आसानी से इंटरसेप्ट किया जा सकता है

- हैकर्स Man-in-the-Middle अटैक का उपयोग करके आपकी जानकारी चुरा सकते हैं

- बड़े पैमाने पर निगरानी कैसे होती है?

- NSA जैसे संगठन के पास समुद्र के नीचे के इंटरनेट केबल्स तक पहुंच होती है

- सभी इंटरनेट ट्रैफिक को सिग्नल इंटेलिजेंस सिस्टम से स्कैन किया जा सकता है

- उदाहरण: PRISM और XKeyscore प्रोग्राम्स

- कॉल रिकॉर्डिंग के जोखिम:

- कोई ऐप आपकी बातचीत रिकॉर्ड कर सकता है

- कोई नजदीकी व्यक्ति (या उपकरण) आपके स्मार्टफोन का माइक्रोफ़ोन इस्तेमाल कर सकता है

- वॉइस ओवर IP (VoIP) भी सुरक्षित नहीं:

- Skype, WhatsApp कॉल आदि—अगर एन्क्रिप्शन न हो, तो डेटा इंटरसेप्ट किया जा सकता है

- VoIP कॉल में स्पूफिंग और मैन-इन-द-मिडल अटैक की संभावना

- सुरक्षा के उपाय:

- ✅ केवल एंड-टू-एंड एन्क्रिप्टेड कॉलिंग ऐप्स का उपयोग करें (जैसे Signal, Wire)

- ✅ VPN का प्रयोग करें, खासकर जब ओपन Wi-Fi पर हों

- ✅ माइक्रोफोन को ऐप परमिशन से नियंत्रित करें

- ✅ फोन को एयरप्लेन मोड में रखें या दूर रखें जब जरूरी हो

इमोजी सारांश:

- 🎧 कॉल इंटरसेप्ट की जा सकती हैं

- 🕵️ NSA जैसे संगठन बड़ी निगरानी करते हैं

- 📶 मोबाइल और Wi-Fi नेटवर्क पर खतरा

- 📵 माइक्रोफोन और कैमरा पर नियंत्रण रखें

- 🔐 Signal, VPN जैसी सुरक्षित तकनीकों का इस्तेमाल करें